Tatiana Obrenovic- 4 de abril de 2023

Visto que o monitoramento online (vigilância online) já começa desde cedo, a higiene digital deve ser bem cuidada desde a infância.

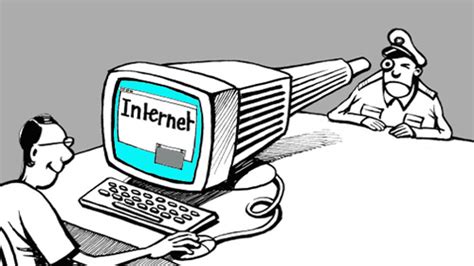

Parece haver uma ilusão entre os usuários inexperientes da Internet de que apenas alguns indivíduos estão sendo monitorados de perto e ‘vigiados’ secretamente online. Um usuário comum tende a pensar que monitorar e ouvir secretamente um usuário online desavisado é muito caro e complicado e que um indivíduo em particular, ele ou ela, ou seja, um simples usuário, não é particularmente interessante para alguém ouvir ou monitor de perto.

Mas os fatos não têm piedade; o armazenamento de dados e a gravação de informações são hoje em dia bastante acessíveis e os chamados ‘big data’ sobre cada usuário estão sendo salvos continuamente há cerca de oito a dez anos, porque aqueles que nos acompanham de perto não podem saber o que e quem um aluno de hoje será daqui a dez ou quinze anos — por exemplo, um membro do Parlamento, um funcionário público de alto escalão, um empresário de sucesso — ou talvez qual cargo o atual funcionário de nível médio ocupará em três a quatro anos e com quem ele ou ela trabalhará no futuro.

Monitorar de perto centenas de milhões de usuários na forma de vigilância online é tecnicamente possível hoje em dia e não é proibitivamente caro, de modo que está sendo feito por muitos indivíduos nos EUA e globalmente.

Existem os chamados ‘marcadores’ – pontos sensíveis, pontos de interesse – que são determinados por meio de procedimentos automáticos de processamento de dados em massa. Atualmente, a análise de dados é bastante barata. Aqueles indivíduos que realizam o monitoramento próximo de outros não estão particularmente interessados em nenhum indivíduo em particular com precisão, mas por meio da conversão de informações em seu impacto – sobre quem, de um grande número de usuários, na forma de vigilância on-line durante anos e anos de monitoramento rigoroso, dados comprometedores podem ser coligidos sobre as relações, fraquezas, tendências etc.

Assim, cada indivíduo deve estar atento à sua própria higiene digital, especialmente um funcionário público, um político, um gestor, um empresário, uma pessoa de grande visibilidade ou uma celebridade e uma pessoa de alto renome em qualquer área de interesse , ou seja, todos aqueles que já podem ser vistos como grupo de risco e que já estão sujeitos a um acompanhamento próximo (vigilância) e influência. Dado que o monitoramento online (vigilância online) agora começa em tenra idade, a higiene digital deve ser bem cuidada desde a infância, porque o material comprometedor reunido sobre qualquer criança sendo simplesmente propensa a alguma travessura típica, será ‘precioso’ em sua idade adulta, quando a criança de hoje se torna uma pessoa adulta e madura que pode muito bem mudar suas próprias visões do mundo no devido tempo.

É óbvio que o monitoramento próximo (vigilância) on-line de pessoas importantes está sendo realizado meticulosamente e em grande detalhe, incluindo a implantação de programas de cavalo de tróia no computador de alguém, combinando todos os canais de comunicação, monitorando sua vizinhança digital imediata .

Essa nova realidade digital de visibilidade literalmente total e alto risco exige novas regras de higiene digital.

Anonimato: é possível não deixar rastros?

Pessoa 1. Olá, este é o número de telefone anônimo do FSB?

Pessoa 2. Sim, Mikhail Petrovich, sim, é. Estamos aqui por você. O que você gostaria de nos dizer?

Os internautas parecem pensar que podem manter sua privacidade e permanecer anônimos e invisíveis se assim o desejarem, entrando na rede online por meio de contas anônimas sob o disfarce de seus avatares e apelidos, usando vários anonimizadores que ocultam seu próprio endereço IP, VPN (rede privada virtual) que escondem o endereço IP de alguém, endereços virtuais privados, entrando na web via rede TOR, sem que qualquer polícia ou serviços especiais possam reconhecer esse usuário ‘astuto’ e/ou monitorar de perto.

Há alguma verdade nisso. É possível que uma pessoa exista sem ser notada e atue no espaço digital se possuir o conhecimento e a expertise de um hacker profissional ou de um espião digital. Felizmente ou não, esse corpo de conhecimento e hábitos não estão disponíveis para a maioria dos usuários.

Um usuário comum deixa continuamente seu próprio rastro digital, que pode ser utilizada para sua identificação precisa se houver interesse em fazê-lo, com as ferramentas apropriadas.

Assinatura: Impressões Digitais

Utilizando dispositivos digitais com acesso à internet, continuamente, a cada momento, criamos ‘impressões digitais’ únicas e rastros de nossas ações e de nosso ambiente digital. Estes são chamados de ‘assinaturas’ (de sua raiz lingüística latina para assinar).

Por exemplo, em geoanalítica, existe a regra dos quatro pontos com base em quais você costuma visitar com mais frequência para analisar sua personalidade. Um ponto, por exemplo, a estação do metrô perto de sua casa é visitada por dezenas de milhares de pessoas com smartphones no bolso e, ao mesmo tempo, dois pontos: um próximo à sua casa e outro próximo ao seu trabalho são visitados por apenas alguns milhares de pessoas. Três pontos – duas estações de metro e o seu restaurante preferido – agora o número reduz-se a apenas algumas dezenas de pessoas com smartphones nos bolsos. E se acrescentarem a morada da tua mãe, onde vais uma ou duas vezes por semana ou a o endereço da tua academia – serás a única pessoa com aquela combinação de pontos geográficos.

Essa é sua assinatura digital geográfica individual, sua própria ‘impressão digital’. Essas assinaturas digitais são abundantes e podem ser decodificadas por um grande número de pessoas que o monitoram de perto (vigilância online e digital de uma pessoa).

Seu histórico de navegação, ou seja, a lista de sites que você visita diariamente, forma sua ‘impressão’ digital exclusiva de seus navegadores (mecanismos de pesquisa), tanto nos logs (diários) de seus navegadores quanto na nuvem de seu servidor e também em inúmeros sistemas de marketing e publicidade e ‘nos contadores’ na internet.

Pode ser possível que, para sua identificação precisa e exclusiva, não sejam necessários quatro sites visitados, mas, por exemplo, quatorze, mas isso não é tão relevante.

Como regra geral, se o vetor, que é um conjunto de dígitos, formado pelos rastros que você deixa atrás de você (os pontos geográficos, o site que você visita, os aplicativos baixados) for longo o suficiente, ele definitivamente o identifica perfeitamente sem qualquer dúvida. Por exemplo, se você postar status nas redes sociais com um apelido anônimo, nesse caso você forma um vetor mínimo de datas no tempo e os horários exatos em que foram postados e os comentários e até mesmo independentemente de seu conteúdo).

Do ponto de vista do provedor de internet, você forma um vetor de tempo específico: as datas e os horários de conexão.

O primeiro vector é conhecido pelos utilizadores das redes sociais – as plataformas e os programas de vigilância para monitorização de perto das redes sociais. O segundo vetor de tempo é conhecido pelo seu provedor de internet doméstico ou operadora de celular, que não vê suas postagens nas mídias sociais, mas, como regra geral, conhece sua identidade pessoal.

Ao misturar e cruzar esses vetores, por exemplo, mediante solicitação formal de autoridades de investigação legal (como policiais, tribunais de justiça, etc.), a identidade supostamente anônima de alguém pode ser decodificada com relativa facilidade.

Sim, todos os vetores de todos os internautas terão que ser vistos mais de perto e comparados com o vetor de suas postagens nas redes sociais. Esta tarefa é bastante técnica e pode ser resolvida facilmente com os servidores de internet atuais e suas capacidades técnicas.

Em suma, deve-se ter em mente que sua assinatura digital exclusiva consiste em:

- identificador de fábrica IMEI do seu smartphone

- a lista de aplicativos e arquivos em seu dispositivo, como seu laptop ou telefone celular, que está disponível para muitos dispositivos e aplicativos, seu antivírus, seus vírus de computador e seus cavalos de Tróia, seu navegador, seu sistema operacional, seus aplicativos de escritório e de seus colegas etc

- seu ambiente Bluetooth – todos os dispositivos com os quais seu Bluetooth entra em contato para compartilhar dados ou com os quais ele já entrou em contato e se juntou digitalmente, seus dispositivos de música em casa ou no carro, seus fones de ouvido, suas ferramentas de voz, etc.

- seu ambiente Wi-fi – uma lista de todos os dispositivos Wi-fi em seu local de trabalho ou em sua casa.

- histórico do seu navegador – uma lista dos sites e serviços de internet que você visita regularmente

- sua lista de amigos nas mídias sociais – sua impressão social é única, mesmo que você decida usar um pseudônimo para ficar online. Essa lista existe com a plataforma de mídia social como tal e com todos os programas de ‘monitoramento’ e também no seu navegador.

- sua assinatura lexical – um grupo de suas palavras, frases e provérbios favoritos e até mesmo uma combinação única de seus erros de digitação comuns

- seu rosto e os rostos de outras pessoas em suas fotos e vídeos nas mídias sociais – uma combinação de todos os rostos, incluindo o seu, entre outros, também é um identificador exclusivo.

- sua assinatura geográfica – uma lista de suas rotas e pontos geográficos que você frequenta, seja na sua própria cidade ou fora dela. Existe em seu navegador ou em seus aplicativos de navegação

- sua assinatura de voz – sua pegada digital de voz ou ‘impressão’ que você deixa ao usar seu telefone celular ou o microfone em seu laptop.

- palavras-chave da sua lista de pesquisa – além das palavras-chave situacionais para pesquisar dependendo da situação, existem palavras-chave de pesquisa regulares que você costuma procurar e digitar, e sua combinação é certamente única, ou seja, sua própria, e existe em seu mecanismo de pesquisa favorito e navegador.

- sua lista de tópicos favoritos – para exemplos no portal de notícias

- uma lista dos dispositivos em sua vizinhança – por exemplo, seu provedor de internet ‘pode ver’ quais outros dispositivos móveis estão normalmente nas imediações, como seus familiares ou colegas próximos.

E a lista continua. Todas essas assinaturas são salvas em seu smartphone e em um grande número de visualizadores independentes não relacionados a você (sistemas de publicidade, operadoras móveis, provedores de internet, navegadores, mecanismos de pesquisa, mídias sociais, plataformas online, aplicativos etc.).

Se por acaso faltar alguma assinatura, durante o processo de identificação, outras assinaturas poderão ser adicionadas dentre as listadas acima, e então aquela combinação será definitivamente única: a sua própria combinação.

O que acabamos de apontar acima significa que mesmo um usuário anônimo na web deixa seus rastros e ‘pegadas’ digitais únicos. Se você tiver duas contas, uma para comunicação regular com seu nome real e outra anônima, tenha certeza de que elas podem ser conectadas automaticamente analisando suas assinaturas.

Fonte: https://strategic-culture.org/news/2023/04/04/anonymity-online-is-it-possible-to-not-leave-a-trace/

Be First to Comment